Die neue Bedrohungslandschaft, in der jedes Unternehmen heute operiert, beweist, dass das alte Modell des „Vertrauen ist verifiziert“ veraltet ist und einer vollständigen Überarbeitung bedarf. Um in der zunehmend komplexen und tödlichen Umgebung von heute konkurrenzfähig zu sein und zu wachsen, brauchen Unternehmen anpassungsfähigere, intelligente Sicherheitslösungen, die auf dem Zero Trust Security Framework basieren.

Zero Trust verfolgt den Ansatz „niemals vertrauen, immer überprüfen, die geringsten Privilegien durchsetzen“ für den authentifizierten Zugang, sei es von innerhalb oder außerhalb des Netzwerks. John Kindervag war der erste, der erkannte, wie dringend es für Unternehmen notwendig war, ihren Ansatz zur Cybersicherheit zu ändern und schuf 2010 bei Forrester das Zero Trust Security Framework. Chase Cunningham, leitender Analyst bei Forrester, ist ein Guru für viele weltweit, die ihr Wissen über Zero Trust erweitern wollen. Wenn Sie sich für Cybersicherheit im allgemeinen und speziell Zero Trust interessieren, empfehle ich seinen Blog.

KI und maschinelles Lernen, die auf die wichtigsten Use Cases der Cyber Security angewendet werden, führen zu einer Verbreitung kommerziell erfolgreicher, innovativer Plattformen. Umfang und Ausmaß der Geschäfte im Bereich der Cybersicherheit nehmen weiter zu, wobei die Übernahme von Cylance durch BlackBerry für 1,4 Milliarden Dollar im Februar dieses Jahres das weltweit größte Geschäft war.

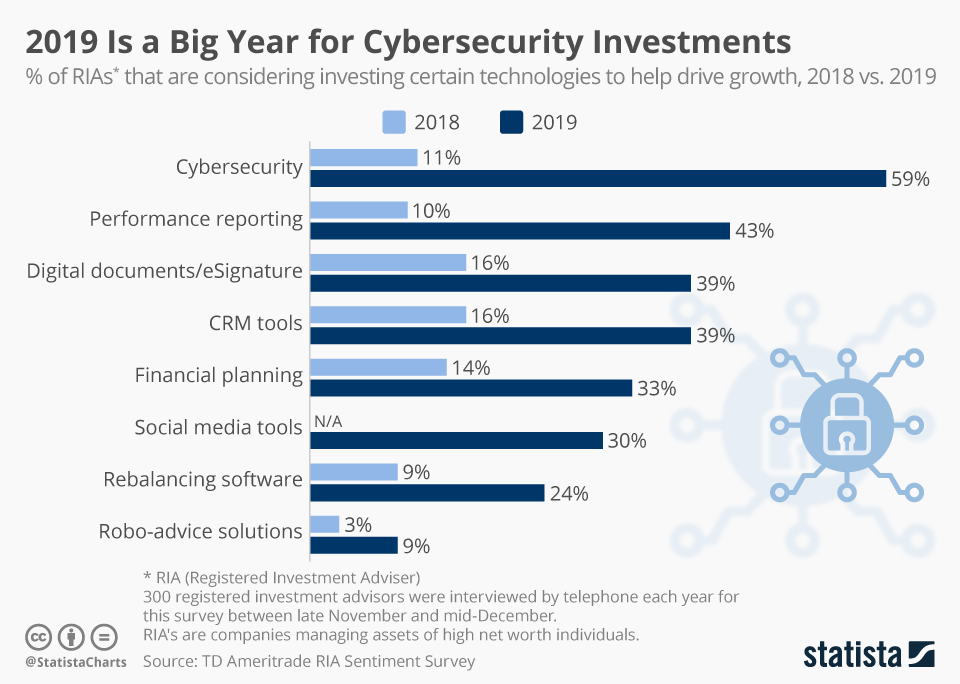

Die jährliche Umfrage von TD Ameritrade bei den registrierten Anlageberatern (RIA) ergab einen fast 6-fachen Anstieg der Investitionen in die Cyber SEC im veragenen Jahr. Verglichen zu 2018.

Die zehn größten Cybersicherheitsunternehmen spiegeln die Geschwindigkeit und das Ausmaß der heutigen Innovationen wieder, die das höchste Investitionsniveau, dass diese Branche je gesehen hat, vorantreiben. Nachfolgend sind die zehn wichtigsten Cybersicherheitsunternehmen aufgeführt, die 2020 beobachtet werden sollen:

Absolute Software (ABT.TO)

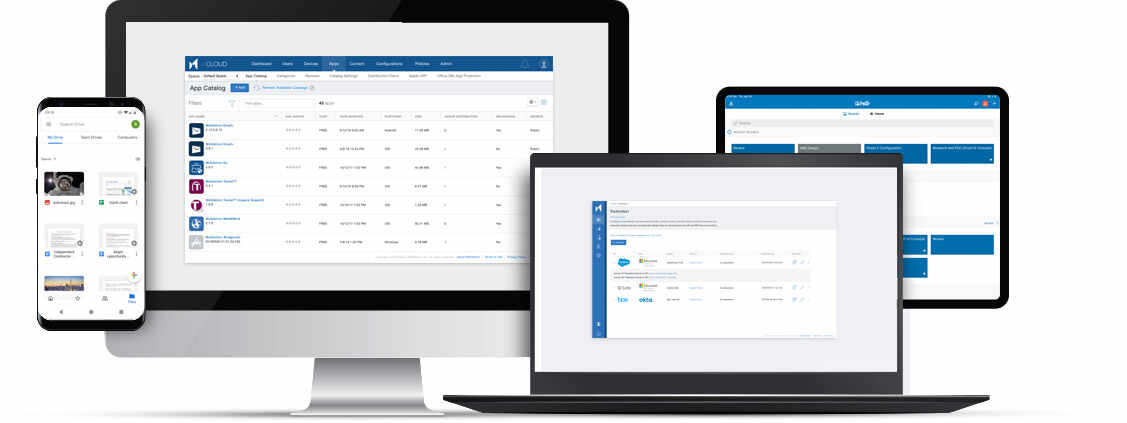

Eine der weltweit führenden Anbieter kommerziellen Sicherheitslösungen für Unternehmen, die als Branchenmaßstab für End-to-End Encryption, Transparenz und Kontrolle dient. Das Unternehmen ermöglicht mehr als 12.000 Kunden mit einem rolling code Verschlüsselungsverfahren, stets verbundener Sichtbarkeit ihrer Geräte, Daten, Benutzer und Anwendungen, unabhängig davon, ob die Connections im oder außerhalb des Netzwerks sind. Außerdem bieten Sie das ultimative Maß an Kontrolle und Vertrauen, dass für moderne Unternehmen erforderlich ist. Eingebettet in über einer Milliarde Endgeräte bietet Absolute intelligente und in Echtzeit korrigierende Funktionen, die Unternehmen in die Lage versetzen, Datenverstöße an schon an der Quelle zu stoppen.

Um Angriffe zu vereiteln, setzen Unternehmen weiterhin auf Sicherheitskontrollen – Gartner schätzt, dass allein im Jahr 2019 mehr als 124 Milliarden Dollar für die Sicherheit ausgegeben werden. Der Absolute 2019 Endpoint Security Trends Report stellt fest, dass ein Großteil dieser Ausgaben vergeblich ist. Er zeigt jedoch auf, dass 70% aller Datenlecks immer noch am Endpunkt entstehen. Das Problem ist die Komplexität am Endpunkt – sie führt dazu, dass Sicherheitslösungen unweigerlich, zuverlässig und vorhersehbar versagen.

Die Untersuchungen von Absolute haben außerdem ergeben, dass 42% aller Endpunkte zu einem bestimmten Zeitpunkt ungeschützt sind und 100% der Sicherheitstools am Endgerät schließlich ausfallen. Infolgedessen sehen IT-Führungskräfte einen negativen ROI für ihre Sicherheitsausgaben. Was Absolute darüber hinaus zu einem der 10 wichtigsten Sicherheitsunternehmen macht, die 2020 beobachtet werden sollen, ist sein zweckgerichtetes und übersichtliches Design.

Unternehmen verlassen sich darauf, dass Absolute die Komplexität durchbricht, um Ausfälle zu frühzeitig zu identifizieren, Kontrollmöglichkeiten zu modellieren und die Sicherheitsabsicht neu auszurichten. Anstatt das falsche Sicherheitsgefühl von Unternehmen künstlich aufrechtzuerhalten, ermöglicht das Software Unternehmen eine kompromisslose Verschlüsslung, baut eine Widerstandsfähigkeit auf und liefert die Informationen, die erforderlich sind, um sicherzustellen, dass Security Anwendungen und Kontrollen weiterhin funktionieren und den gewünschten Wert liefern. Absolute hat sich als sehr effektiv bei der Validierung von Schutzmaßnahmen, der Stärkung von Endpunkten und der Verhinderung von Fehlern bei der Einhaltung der Datensicherheit erwiesen. Nachfolgend ein Beispiel für die Plattform von Absolute bei der Arbeit:

Künstliche Intelligenz und prädiktive Sicherheit von BlackBerry

Es ist bemerksenswert wie schnell BlackBerry sich, unabhängig von der Übernahme von Cylance, zu einem Cybersicherheitsunternehmen neu erfindet. Die Zahlung von 1,4 Milliarden Dollar für Cylance bringt die dringend benötigte KI- und maschinelle Lernkompetenz in das Plattform-Portfolio des Unternehmens. Eine Akquisition, die BlackBerry schnell in seine Produkt- und Servicestrategien integrierte.

BlackBerry Cylance nutzt die KI und das maschinelle Lernen, um die gesamte Angriffsfläche eines Unternehmens mit automatisierter Bedrohungsprävention, -erkennung und -reaktion zu schützen. Cylance ist auch das erste Unternehmen, das künstliche Intelligenz, algorithmische Wissenschaft und maschinelles Lernen auf die Cybersicherheit anwendet und die Art und Weise verbessert, wie Unternehmen, Regierungen und Endbenutzer die schwierigsten Sicherheitsprobleme der Welt proaktiv lösen.

Blackberry in der Cyber Security Vorreiterrolle

Mit Hilfe eines bahnbrechenden mathematischen Verfahrens identifiziert BlackBerry Cylance schnell und genau, was sicher ist und was eine Bedrohung darstellt. Und damit nicht nur, was auf einer schwarzen oder weißen Liste steht.

Durch die Verbindung von hochentwickelter Mathematik und maschinellem Lernen mit einem einzigartigen Verständnis der Mentalität eines Hackers bietet BlackBerry Cylance die Technologie und Dienste, die eine echte Vorhersage und Vorbeugung gegen fortgeschrittene Bedrohungen ermöglichen.

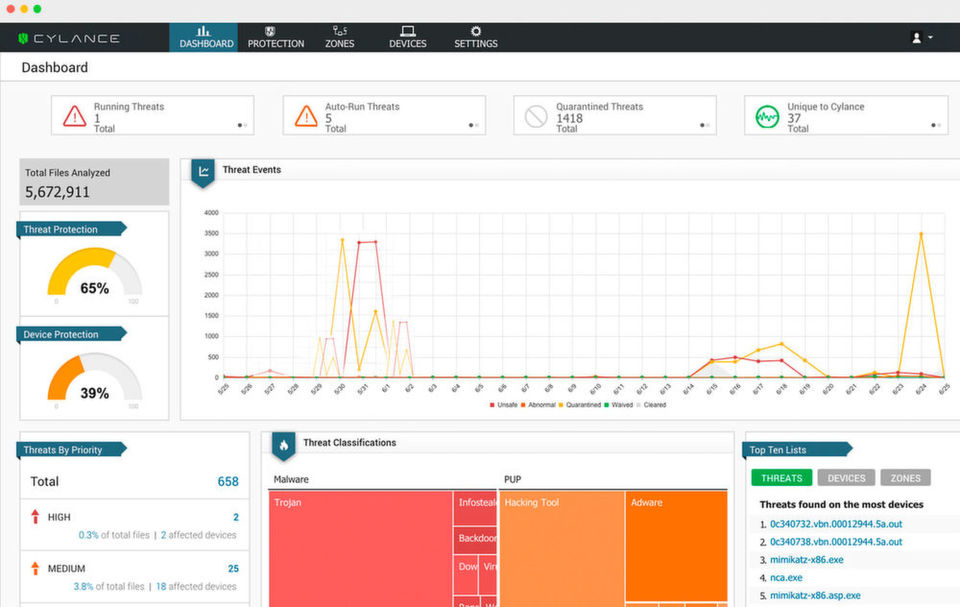

Der folgende Bildschirm bietet eine Zusammenfassung der Nutzung von CylancePROTECT, von der Anzahl der Zonen und Geräte bis hin zum Prozentsatz der Geräte, die durch automatische Quarantäne und Speicherschutz abgedeckt sind, sowie zu Bedrohungsereignissen, Speicherverletzungen, Agentenversionen und Offline-Tagen für Geräte.

Eine Zusammenfassung der Nutzungsdaten von CylancePROTECT

Centrify definiert den bisherigen Ansatz für das Privileged Access Management neu, indem es cloud-fähige Zero Trust Privilege zur Sicherung moderner Unternehmensangriffsflächen bereitstellt. Centrify Zero Trust Privilege hilft Kunden dabei, den Zugang mit den geringsten Privilegien zu gewähren, indem es überprüft, wer den Zugang beantragt, den Kontext der Anfrage und das Risiko der Zugriffsumgebung überprüft.

Das Branchenforschungsunternehmen Gartner prognostiziert in seiner jüngsten Prognoseanalyse, dass Privileged Access Management (PAM) im Jahr 2020 weltweit das am zweitschnellsten wachsende Segment für Ausgaben für Informationssicherheit und Risikomanagement sein wird. Information Security and Risk Management, Worldwide, 3Q18 Update (Client-Zugang benötigt). Durch die Implementierung des Zugriffs mit geringsten Funktionen minimiert Centrify die Angriffsfläche, verbessert die Sichtbarkeit von Audits sowie Compliance und reduziert Risiken, Komplexität und Kosten für das moderne, hybride Unternehmen.

Mehr als die Hälfte der Fortune 100 Unternehmen, unter anderem die weltweit größten Finanzinstitute, Nachrichtendienste und Unternehmen mit kritischer Infrastruktur, vertrauen darauf, dass Centrify die Hauptursache für Sicherheitsverletzungen – den Missbrauch privilegierter Berechtigungsnachweise – unterbindet. PAM wurde außerdem in Gartners Top 10 Sicherheitsprojekte für 2020 benannt.

Cloudflare

Cloudflare ist ein Unternehmen für Web-Performance und Sicherheit, das Online-Dienste zum Schutz und zur Beschleunigung von Websites im Internet anbietet. Zu seinen Online-Plattformen gehören das Cloudflare CDN, das Inhalte weltweit verteilt, um Websites zu beschleunigen. Der Cloudflare Optimizer, der es Webseiten mit Anzeigenservern und Widgets von Drittanbietern ermöglicht, Snappy-Software auf Mobiltelefone und Computer herunterzuladen. Sowie Cloudflare Security, das Websites vor einer Reihe von Online-Bedrohungen wie Spam schützt, SQL-Injection und DDOS.

Cloudflare Logo

Darüber hinaus gibt es Cloudflare-Analytics, die Einblick in den Website Traffic einschließlich Bedrohungen und Suchmaschinen-Crawler geben. Keyless SSL, mit dem Unternehmen Secure Sockets Layer (SSL)-Schlüssel privat halten können und viele Cloudflare-Anwendungen, die Benutzern helfen, Webanwendungen auf ihren Websites zu installieren.

CrowdStrike

Durch die Anwendung von maschineller Lernfunktion auf die Endpunkterkennung von IT-Netzwerkbedrohungen differenziert sich CrowdStrike heute auf dem schnell wachsenden Cybersicherheitsmarkt. Es ist auch eines der 25 Top-Startups im Bereich des maschinellen Lernens, die im Jahr 2019 zu beobachten waren.

CrowdStrike wird der Verdienst zugeschrieben, russische Hacker auf den Servern des Demokratischen Nationalkomitees der USA aufgedeckt zu haben. Der Börsengang des Unternehmens fand erst vor kurzem statt, mit einem anfänglichen Aktienkurs von 34 Dollar pro Aktie. Ihr Börsengang brachte 610 Millionen Dollar ein, bei einer Bewertung, die zu einem Zeitpunkt fast 7 Milliarden Dollar erreichte.

Die hauseigene Falcon-Plattform stoppt Verstöße, indem sie alle Arten von Angriffen erkennt, sogar malwarefreie Einbrüche, und bietet einen Fünf-Sekunden-Einblick in alle aktuellen und früheren Endpunktaktivitäten, während sie gleichzeitig die Kosten und die Komplexität für die Kunden reduziert.

Funktionsweise Falcon Plattform

Das Bedrohungsdiagramm von CrowdStrike bietet eine Echtzeitanalyse der Daten von Endpunktereignissen in der globalen Crowdsourcing-Community und ermöglicht die Erkennung und Verhinderung von Angriffen auf der Grundlage einer patentierten Technologie zur Erkennung von Verhaltensmustern.

Hunters.AI

Hunters.AI zeichnet sich bei der Bedrohungsjagd aus, indem es sich sein autonomes System zunutze macht, dass sich mit mehreren Kanälen innerhalb einer Organisation verbindet und die Anzeichen potenzieller Cyber-Angriffe erkennt. Sie gehören zu den 25 Top-Startups im Berreich KI, die 2019 entstanden.

Was dieses Startup zu einem der zehn Cybersicherheitsunternehmen macht, auf die 2020 geachtet werden sollte, ist sein innovativer Ansatz zur Schaffung von KI- und auf maschinellem Lernen basierenden Algorithmen, die kontinuierlich aus den vorhandenen Sicherheitsdaten eines Unternehmens lernen. Hunters.AI generiert und liefert visualisierte Angriffsgeschichten, die es Unternehmen ermöglichen, Angriffe schneller und effektiver zu identifizieren, zu verstehen und darauf zu reagieren.

Zu den ersten Kunden gehört Snowflake Computing, dessen VP für Sicherheit kürzlich sagte: „Hunters.AI hat den Angriff innerhalb von Minuten identifiziert. In meinen 20 Jahren in der Sicherheitsbranche habe ich noch nie etwas so effektiv, schnell und mit hoher Genauigkeit gesehen wie das, was Hunters.AI tun kann. Nachfolgend finden Sie eine grafische Übersicht über die Funktionsweise des Systems:

Idaptive

Idaptive ist bemerkenswert für den Zero-Trust-Ansatz, mit dem es Organisationen auf allen Ebenen der Bedrohung schützt, auf die sie sich bei ihrer Geschäftstätigkeit verlassen. Idaptive sichert den Zugriff auf Anwendungen und Endpoints, indem es jeden Benutzer überprüft, seine Geräte validiert und seine Aktivitäten intelligent begrenzt.

Die Idaptive Next-Gen Access-Plattform kombiniert Single-On (SSO), adaptive Multifaktor-Authentifizierung (MFA), Enterprise Mobility Management (EMM) und Benutzerverhaltensanalyse (UBA). Über 2.000 Organisationen nutzen heute schon ihre Plattform. Idaptive wurde am 1. Januar 2019 aus Centrify ausgegliedert.

Kount

Kount hat sich erfolgreich in einem zunehmend überfüllten Cybersicherheitsmarkt differenziert, indem es Betrugsmanagement, Identitätsprüfung und Online-Authentifizierungstechnologien anbietet, die es digitalen Unternehmen, Online-Händlern und Zahlungsdienstleistern ermöglichen, ein breites Spektrum an Bedrohungen in Echtzeit zu identifizieren und zu vereiteln. Kount konnte durch Kundenreferenzen zeigen, dass seine Partner mehr Bestellungen genehmigen, neue Einnahmequellen aufdecken und ihren Gewinn drastisch verbessern können – und das alles bei gleichzeitiger Minimierung der Kosten und Verluste für das Betrugsmanagement.

Durch das globale Netzwerk von Kount und proprietäre Technologien im Bereich der KI und des maschinellen Lernens, kombiniert mit Richtlinien- und Regelmanagement, vereiteln angriffe von Online-Kriminellen. Die kontinuierlich anpassungsfähige Plattform von Kount lernt neue Bedrohungen automatisch kennen und aktualisiert kontinuierlich die Risikowerte, um weitere Verstöße und Betrugsversuche zu vereiteln.

Zu den Fortschritten von Kount gehören sowohl proprietäre Techniken als auch patentierte Technologien: Überlegene mobile Betrugserkennung, fortschrittliche künstliche Intelligenz, mehrschichtige Geräte-Fingerabdrücke, IP-Proxy-Erkennung und Geolokalisierung, Transaktions- und kundenspezifische Bewertung, globale Auftragsverknüpfung, Business Intelligence-Berichterstellung, umfassendes Auftragsmanagement, professionelle und verwaltete Dienste. Kount schützt heute über 6.500 Marken.

MobileIron

Als anerkannter Marktführer im Bereich der Software für das Management mobiler Geräte (MDM) ist MobileIron mit seiner jüngsten Entwicklungsreihe bemerkenswert und eines der 10 Unternehmen im Bereich der Cyber Security.

MobileIron war das erste Unternehmen, das Schlüsselinnovationen wie Multi-OS Mobile Device Management, Mobile Application Management (MAM) und BYOD-Datenschutzkontrollen geliefert hat. Letzten Monat führte MobileIron das Zero-Sign-On (ZSO) ein, das auf der einheitlichen Endpunktmanagement-Plattform (UEM) des Unternehmens aufbaut und auf der MobileIron Access Lösung basiert.

„Indem wir mobile Geräte zu Ihrer Identität machen, schaffen wir eine Welt, die frei ist von den ständigen Schmerzen der Passwort-Wiederherstellung und der Gefahr von Datenverlusten aufgrund von leicht kompromittierbaren Zugangsdaten“, schrieb Simon Biddiscombe, MobileIrons Präsident und Vorstandsvorsitzender in seinem jüngsten Blog-Post, „Ein Single Sign-On ist immer noch ein Sign-On zu viel“.

MobileIron ebnete mit seinem Access-Produkt im Jahr 2017 den Weg für ein Zero-Sign-On-Unternehmen, das Cloud-Dienste auf dessen verwalteten Geräten ermöglichte. Dank des Zero-Sign-On von MobileIron müssen die Sicherheitsteams von Unternehmen nicht mehr Bürokratie gegen eine bessere Benutzererfahrung eintauschen.

Sumo-Logik

Sumo Logic ist ein faszinierendes Cybersicherheitsunternehmen, dass es zu verfolgen gilt, weil es die Fähigkeit zeigt, die Sicherheitsherausforderungen großer Unternehmen zu bewältigen und in einen Wettbewerbsvorteil zu verwandeln. Ein Beispiel dafür ist, wie schnell das Unternehmen die FedRAMP-Ready-Bezeichnung erreicht hat und auf dem FedRAMP-Marktplatz gelistet wurde.

Sumo Logic ist ein sicherer, Cloud-nativer Maschinendatenanalysedienst, der in Echtzeit und kontinuierlich Informationen aus strukturierten, halbstrukturierten und unstrukturierten Daten über den gesamten Anwendungslebenszyklus und -stapel liefert. Mehr als 2.000 Kunden auf der ganzen Welt verlassen sich auf Sumo Logic, wenn es um Analysen und Erkenntnisse für den Aufbau, den Betrieb und die Sicherung ihrer modernen Anwendungen und Cloud-Infrastrukturen geht. Mit Sumo Logic erhalten Kunden einen Vorteil durch ein Multi-Tenant-Servicemodell, um ihre Umstellung auf kontinuierliche Innovation zu beschleunigen und damit Wettbewerbsvorteile, Geschäftswert und Wachstum zu steigern.

Sumo Logic wurde 2010 gegründet und ist ein privates Unternehmen mit Sitz in Redwood City, Kalifornien, das von Accel Partners, Battery Ventures, DFJ, Franklin Templeton, Greylock Partners, IVP, Sapphire Ventures, Sequoia Capital, Sutter Hill Ventures und Tiger Global Management unterstützt wird.

Bild von VIN JD auf Pixabay